Поиск

Показаны результаты для тегов 'Вымогательство'.

Найдено: 125 результатов

-

Следственный комитет по Карачаево-Черкесской Республике возбудил уголовное дело против начальника управления по контролю за оборотом наркотиков местной полиции. Осенью 2021 года сотрудник Министерства внутренних дел, говорят следователи, собрал данные на трех жителей республики, которые подозревались в продаже наркотиков. Допрашивая подозреваемую-женщину, полицейский узнал, что у нее на смартфоне есть приложение-криптокошелек с активами на 1,8 млн рублей. Угрожая привлечь женщину к уголовной ответственности, офицер потребовал перевести все средства на его собственный кошелек. Напуганная подозреваемая выполнила требование. Начальника управления задержали, следствие собирается добиваться через суд ареста. По месту службы и дома у статусного сотрудника МВД прошли обыски. Подчиненных допросили. Следствие продолжается. Подробнее: https://bits.media/politseyskogo-nachalnika-iz-karachaevo-cherkesii-obvinili-v-kriptovymogatelstve/

-

- Полиция

- Криптовалюта

-

(и ещё 4 )

C тегом:

-

46-летний американец Роберт Робб арестован в Лас-Вегасе по обвинению в мошенничестве. Мужчина выманил у криптоинвесторов $1,5 млн для создания торгового бота, но так и не выполнил обещания. По данным Федерального бюро расследования (ФБР), Роберт Робб (Robert Robb) публиковал в соцсетях сообщения «Пуф, ты миллионер» с изображением фиолетовой феи в грибной шапке. Потенциальным инвесторам обещалась баснословная прибыль, если они воспользуются специальным MEV-ботом, а также инвестируют в криптовалюту RAT и токен NoRugz. Аферист обещал, что новый бот будет сканировать сети блокчейна для совершения выгодных торговых сделок. Всего за несколько недель Робб убедил нескольких инвесторов отправить ему в общей сложности $1,5 млн. Однако обещанный бот так и не появился. Пострадавшие инвесторы рассказали, что Робб неоднократно находил оправдания задержке, а на запрос о возврате средств не реагировал. Позднее полиция выяснила, что вместо разработки торгового инструмента мошенник перевел полученные деньги на личные банковские счета, а затем потратил их покупку роскошного автомобиля и отдых на Багамах. Также выяснилось, что в прошлом Робб сам стал жертвой вымогательства. Согласно его твитам под ником pokerbrat2019, мужчина часто писал в соцсети Х о ботах MEV, предупреждая пользователей остерегаться мошенничества с криптовалютами. В день своего ареста Робб упрекнул своих подписчиков в том, что они слишком предсказуемы, пообещав при этом выпустить бот Solana. Подробнее: https://bits.media/zhitel-ssha-sobral-1-5-mln-na-sozdanie-feykovogo-bota-dlya-kriptotreydinga/

- 1 ответ

-

1

-

- США

- Торговый_бот

- (и ещё 8 )

-

Советник Lidings и преподаватель образовательной платформы Moscow Digital School заявил, что количество судебных дел, где фигурируют криптоактивы, выросло в 2023 году в пять раз. В 2021 году внимание российских судов привлекли 510 случаев с участием цифровых активов. А в 2023 году количество подобных судебных споров увеличилось до 2653 дел. Больше половины этих разбирательств были связаны со спорами о банкротстве. В 2023 году таких споров было 1646, что на 91% больше, чем годом ранее (863). Количество гражданских разбирательств, связанных с криптовалютой, выросло на 60%, уголовных дел – на 34%, а административных – на 19%. Уголовные дела прежде всего связаны с использованием криптоактивов в незаконном обороте наркотиков и нарушениями антиотмывочного законодательства. Вторая группа уголовных дел вызвана хищением цифровых активов: преступники присваивают средства вкладчиков финансовых пирамид, крадут криптоактивы с кошельков либо получают криптовалюту в качестве выкупа в процессе вымогательства. Подробнее: https://bits.media/dmitriy-kirillov-kolichestvo-kriptovalyutnykh-sudebnykh-del-vyroslo-pochti-v-pyat-raz/

-

- Платформа

- Оборудование_для_майнинга

- (и ещё 8 )

-

Власти Казахстана передали тайской полиции 43-летнего россиянина, который, утверждают правоохранители, в 2022 году вымогал свыше $50 000 в криптовалюте у российской пары на острове Самуи. Данил Угай в составе группы из шести человек в сентябре 2022 года, по мнению тайской полиции, вымогал криптовалюту на 1,8 млн таиландских бат (около 51 500 долларов) у семейной пары по фамилии Абдуллины, занимавшейся на курортном острове риэлторским бизнесом. Пятерых членов группы задержали по горячим следам (трое казахстанцев и двое немцев). В последнее время Угай находился в Казахстане, где и был арестован. Изначально ордер на арест выдал суд провинции Сураттхани, а позднее россиянина объявили в международный розыск. Данил Угай признал, что в постановлении на задержание речь идет именно о нем. Сейчас подозреваемый размещен в камере временного содержания отдела полиции острова Самуи. В феврале сообщалось, что у другой российской супружеской пары силой забрали криптовалют на $845 000 на тайском острове Пхукет. Подробнее: https://bits.media/vlasti-kazakhstana-ekstradirovali-v-tayland-rossiyanina-kriptovymogatelya/

-

Финский новостной канал MTV Uutiset сообщил, что Национальному бюро расследований Финляндии (KRP) удалось отследить транзакции с использованием конфиденциальной криптовалюты Monero (XMR). Журналисты рубрики MTV Crime Reporters канала MTV Uutiset сообщили со ссылкой на заявление регионального прокурора Паси Вайнио (Pasi Vainio), что экспертам KRP удалось отследить транзакции с использованием XMR, а также идентифицировать ее конечного получателя. До этого Monero считалась «неотслеживаемой криптвалютой». В ходе расследовании резонансного уголовного дела о краже персональных данных в одной из психиатрических клиник Финляндии и вымогательстве криптовалюты в качестве платы за молчание было установлено, что XMR поступили на личные счета Юлиуса Кивимяки (Julius Kivimyaki), проживающего в Эстонии. Руководитель группы расследования KRP Марко Лепосена (Marco Leposena) прокомментировал, что задача по выявлению злоумышленника была непростой, поскольку переводы средств в блокчейне Monero не являются публичными, а встроенные функции призваны максимально затруднить отслеживание. Подробнее: https://bits.media/natsionalnoe-byuro-rassledovaniy-finlyandii-otsledilo-anonimnye-tranzaktsii-monero/

-

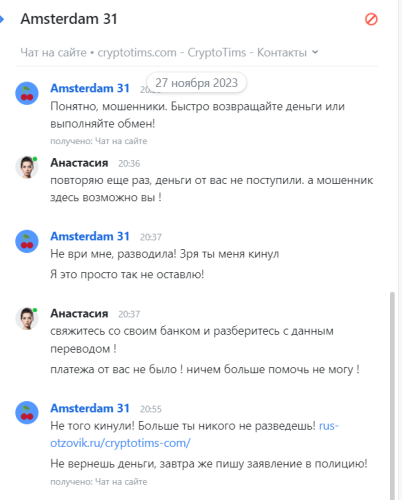

История началась так: Клиент создал заявку на нашем обменном пункте. Должен был перевести сумму в 26000р оплата не поступила, в следствии чего заявка была отменена. Тут же в чат на сайте прилетел вопрос: -"Что за развод? Почему заявка удалена? Закончите обмен либо верните деньги." Через несколько минут прилетает ссылка на отзыв на rus-otzovik.ru. Перейдя по ссылке действительно был отзыв. Покурив правила сайта вычитал что отзывы проходят тчательную модерацию. Но этот был добавлен слишком быстро, никто из админов с нами не связывался для выяснения обстоятельств.(сомнительная модерация) Пришлось связаться самим с админом сайта; на связь вышел быстро. Предоставив все доказательства что перевод не был выполнен( доставлен) админ ушёл на проверку. после ознакомления с доказательствами вынес вердикт, что скорее всего правда на нашей стороне и удалил отзыв намекнув на блfгадарность в размере 20-50usd. Получив отказ вернул отзыв в публикацию. Отписавшись что: -"Публикацию включили, ожидаем от клиента чек. Если в течение 365 дней чек не будет предоставлен, отзыв будет удален."( При том что вся переписка дублировалась на почту до момента прозьбы задонатить "Благодарность") Так же присутствует отзыв о transit-bit.com, связавшись с ними подтвердили факт удаления отзыва за донат. P.S. через пару часов клиент написал, что деньги вернулись, а в сбербанке толком ничего не объяснили. Опять же у них на сайте.

- 77 ответов

-

5

-

- rus-otzovik.ru

- вымогательство

- (и ещё 3 )

-

Парижская полиция арестовала гражданина России по обвинению в причастности к группе хакеров-вымогателей Hive. У него было обнаружено более 570 000 евро в различных криптовалютах. Hive шифрует данные зараженных компьютеров, а хакеры вымогают средства в криптовалютах за расшифровку данных. Жертвами вируса-вымогателя во Франции стали более 60 компаний и частных лиц, в том числе Altice, Damart и некоторые муниципальные ведомства. Арестованному россиянину, по данным радио RMC.BFMTV, около 40 лет, а сам он проживает на Кипре. Он был арестован по прибытию в Париж. В кипрском доме обвиняемого провели обыски и изъяли значительную сумму денег в различных криптовалютах. Сотрудники французской финансовой разведки смогли отследить потоки криптовалют от пострадавших компаний до кошельков подозреваемого. Затем им удалось идентифицировать участника хакерской группировки Hive и найти его во время пребывания в Париже. Подробнее: https://bits.media/vo-frantsii-arestovan-predpolagaemyy-operator-virusa-vymogatelya-hive/

-

В международный аэропорт имени Чатрапати Шиваджи Махараджа, находящийся в индийском городе Мумбаи, поступило электронное письмо с угрозами взорвать здание. Отправитель потребовал $1 млн в биткоинах. Компания Mumbai International Airport Limited (MIAL), управляющая аэропортом, сообщила, что письмо с угрозами было получено в четверг, 23 ноября. Террорист угрожает взорвать Терминал 2, если не получит указанную сумму в биткоинах в течение 48 часов. Злоумышленники пообещали отправить последнее предупреждение через 24 часа, если средства не будут переведены на указанный адрес. После получения электронного письма, руководитель отдела качества и клиентского обслуживания MIAL в аэропорту Мумбаи сразу же обратился в полицию, подав жалобу на неизвестного отправителя сообщения. По этому делу уже ведется расследование. Полиция возбудила дело по статье 385 Уголовного кодекса Индии за угрозу причинения вреда с целью совершения вымогательства и статье 505 (1) (b) за нарушение общественного порядка. Злоумышленники не впервые угрожают взрывами, вымогая биткоины. Несколько лет назад индийский подросток грозился «пустить на воздух» аэропорт Майами из-за того, что американская полиция отказалась выследить мошенника, укравшего у подростка биткоины на сумму около $1 000. Подробнее: https://bits.media/neizvestnyy-potreboval-1-mln-v-btc-za-predotvrashchenie-vzryva-v-aeroportu-mumbai/

-

Американский венчурный инвестор Тим Дрейпер предупредил, что криптовалютные мошенники стали генерировать его голос с помощью искусственного интеллекта (ИИ) для вымогательства цифровых активов. Криптовалютный энтузиаст Тим Дрейпер (Tim Draper) предостерег своих 254 000 подписчиков, чтобы они не доверяли людям, пытающимся имитировать его голос с помощью ИИ. В последнее время Дрейпер получил множество жалоб, что, прикрываясь его именем, злоумышленники пытаются заставить пользователей отправить им криптовалюты. «Очевидно, ИИ становится умнее, поэтому мошенники используют мой голос, чтобы заставить вас отправить деньги или криптовалюты. Знайте, что я никогда не буду просить деньги у своих подписчиков. Если вы столкнетесь с этим, знайте: это не я, это воры», — обратился Дрейпер к пользователям. После краха криптовалютной биржи FTX в ноябре 2022 года, мошенники стали распространять фейковые видео, на которых якобы бывший генеральный директор биржи Сэм Бэнкман-Фрид (Sam Bankman-Fried) предлагает компенсацию пострадавшим пользователям. Часто дипфейки делаются и на генерального директора Tesla Илона Маска (Elon Musk). В прошлом году мошенники публиковали сообщения о раздаче BTC и ETH, выдавая себя за гендиректора MicroStrategy Майкла Сейлора (Michael Saylor). Подробнее: https://bits.media/tim-dreyper-kriptovalyutnye-moshenniki-generiruyut-moy-golos-s-pomoshchyu-ii/

-

- Мошенник

- Тим_Дрейпер

- (и ещё 7 )

-

Один из бывших советников создателей Эфириума, считающий себя «первым архитектором Ethereum», поделился своим предположением: атака компании Ripple американскими чиновниками может быть спонсирована влиятельными держателями ETH. Стивен Нерайофф (Steven Nerayoff) утверждает, что в предполагаемом заговоре против компании-эмитента XRP могут быть замешаны влиятельные лица, связанные с Комиссией по ценным бумагам и биржам США (SEC), Министерством юстиции, ФБР и даже некоторые сотрудники Ripple. Со слов Нерайоффа, эти влиятельные лица могли быть участниками первичного ICO Эфириума, а сейчас маскировать от общественности свое владение ETH, чтобы избежать наказания за нарушение положений о запрете спекулятивной торговли. Предприниматель не называет конкретных имен, ссылаясь на рекомендации своего адвоката не пересекать «опасную черту и следовать для этого надлежащим процедурам, в интересах правосудия и общественности». Подробнее: https://bits.media/stiven-nerayoff-efirium-i-komissiya-po-tsennnym-bumagam-i-birzham-deystvuyut-vmeste-protiv-ripple/

-

Министерство юстиции США объявило, что вдвое расширит состав Национальной группы по борьбе с криптовалютными преступлениями (NCET) из-за увеличения числа случаев нелегального использования цифровых активов. Минюст создал NCET в 2021 году. Чиновников беспокоил стремительный рост оборотов преступно добытых криптоактивов, которые, по мнению министерства, используются террористами для перемещения и отмывания средств. Высокопоставленная чиновница Минюста Николь Арджентьери (Nicole Argentieri) заявила, что NCET объединится с Отделом расследования преступлений с компьютерами и интеллектуальной собственности (CCIPS). После присоединения к CCIPS группа продолжит расследовать преступления, где задействуются криптоактивы. Слияние с более крупной структурой предоставит NCET дополнительные ресурсы. Количество специалистов по уголовным делам о криптовалютах удвоится. В случае необходимости, NCET может привлечь юристов из CCIPS, а также получить от отдела доступ к информации о преступлениях, совершаемых в цифровом пространстве. Подробнее: https://bits.media/minyust-ssha-rasshirit-tselevuyu-gruppu-po-borbe-s-kriptovalyutnymi-prestupleniyami/

-

- США

- Преступность

- (и ещё 8 )

-

Комитет необеспеченных кредиторов BlockFi (UCC) в среду, 27 июня, инициировал судебное разбирательство в отношении бывшего генерального директора BlockFi. Авторы иска, направленного в окружной суд Нью-Джерси, утверждают, что Зак Принс (Zac Prince) обманывал клиентов и злоупотреблял полномочиями. Кредиторы утверждают, что бывшая администрация BlockFi умышленно затягивает рассмотрение дела о банкротстве и компенсации убытков инвесторам. Цель: успеть договориться об освобождении от ответственности высшего руководства, связанного с кредитами, ранее предоставленными криптовалютной биржей FTX. «Настало время узнать, что на самом деле представляет собой BlockFi, кем на самом деле является Зак Принс, сколько он лично получил от компании, и что он и некоторые его коллеги делали, когда никто их не котролировал», – говорится в сопроводительном письме к судебному иску. Подробнее: https://bits.media/kreditory-blockfi-obvinili-byvshego-gendirektora-v-moshennichestve-/

-

- BlockFi

- Мошенничество

- (и ещё 8 )

-

История начальника отдела Следственного комитета по Тверскому району Москвы Марата Тамбиева, обвиненного во взятке размером 10 млн рублей, внезапно пропали 1600 биткоинов, говорит адвокат. Через пару месяцев после возбуждения дела о взятке выяснилось, что подозреваемый отложил себе на старость 1032 BTC. На ноутбуке задержанного оказалась папка под названием «Пенсия» в которой хранилась фотография бумажного листка с кодами для доступа к двум криптовалютным кошелькам. На одном из них хранилось 932,1 биткоина, а на другом ― 100 биткоинов. Однако адвокат Вадим Багатурия выложил пост, где приводит показания одного из участников группировки, чье дело вел Тамбиев. Изъятая и объявленная суммы не сходятся. В деле должно быть не 1032 биткоина, и даже не 2064, если брать в расчет половину, ушедшую управлению МВД. «Взяткой были 2718,66 биткоина! Если, конечно, верить показаниям давшего взятку совладельца крипты», — пишет Багатурия. Подробнее: https://bits.media/iz-dela-o-vzyatke-moskovskogo-sledovatelya-ischezli-bolee-1600-bitkoinov/

-

Омский суд приговорил жителя Подмосковья к 8 годам и 1 месяцу колонии за разбой и вымогательство биткоинов на сумму свыше 181 млн рублей. Как установило следствие, 48-летний житель Подмосковья в августе и сентябре 2021 года находился в Омске и наблюдал за местным жителем, который владел биткоинами на сумму 181 млн рублей. Преступник неоднократно угрожал омичу и вымогал средства. Владелец биткоинов не поддался на угрозы и тогда преступник вместе с двумя подельниками решил напасть на потерпевшего. В ноябре 2021 года он купил в Москве два электрошокера и приехал в Омск. Группа наблюдала за владельцем биткоинов и в декабре 2021 года решилась на нападение. «В ночное время 22 декабря 2021 года обвиняемый и один из соучастников, надев маски и вооружившись электрошокерами, проникли в дом, в котором проживала семья из трех человек, среди которых, как предполагали злоумышленники, должен был находиться владелец биткоинов. Один из жителей дома смог дать отпор нападавшим, из-за чего последние сбежали с места происшествия», ― сообщили в прокуратуре региона. Подробнее: https://bits.media/zhitel-podmoskovya-poluchil-8-let-kolonii-za-vymogatelstvo-181-mln-rubley-v-btc/

-

- Вымогательство

- Биткоин

-

(и ещё 4 )

C тегом:

-

Бывший сотрудник Ubiquiti во время работы на компанию выдавал себя за анонимного хакера и пытался получить вымогательством криптоактивы на $2 млн. Николас Шарп (Nickolas Sharp) был арестован в декабре 2021 года и после завершения следствия осужден на шесть лет тюремного заключения. По данным следствия, господин Шарп в качестве старшего разработчика использовал служебный доступ для кражи конфиденциальных данных компании. Затем под видом анонимного хакера сотрудник отправил в компанию письмо с требованием заплатить 50 биткоинов (на тот момент около $2 млн) в обмен на возврат похищенных данных. Информация о будто бы произошедшем взломе серверов Ubiquiti и злоумышленнике, который получил доступ администратора к учетным записям AWS, попала в сеть. Это привело к падению стоимости акций Ubiquiti примерно на 20% в марте 2021 года. После чего рыночная капитализация компании упала почти на $4 млрд. Подробнее: https://bits.media/byvshiy-sotrudnik-ubiquiti-syadet-v-tyurmu-za-vymogatelstvo-kriptovalyuty-u-rabotodatelya/

-

- Криптовалюта

- Вымогательство

- (и ещё 8 )

-

Отдел уголовных расследований Налоговой службы США (IRS) и украинские следователи начали сотрудничать с аналитической фирмой Chainalysis для отслеживания россиян, уклоняющихся от санкций с помощью криптовалют. IRS пообещала проспонсировать доступ украинских следователей к инструменту Chainalysis Reactor, c помощью которого можно выявлять подозрительные транзакции. Для полицейских будут проводиться специальные занятия в очном и виртуальном режиме. Эта инициатива направлена на выявление финансовых и криптовалютных операций, проводимых российскими бизнесменами для уклонения от международных санкций. «Обмен опытом использования подобных инструментов защитит не только финансовую систему США, но и всю мировую экономику. К тому же, это сделает обмен информацией более эффективным и укрепит сотрудничество между США и Украиной», — заверил руководитель отдела уголовных расследований IRS Джим Ли (Jim Lee). Министерство юстиции США заподозрило, что граждане России и Ирана могли нелегально использовать крупнейшую криптобиржу Binance, чтобы избежать санкций. Ведомство начало расследовать деятельность биржи. В апреле прошлого года Министерство финансов США ввело санкции против майнинговой компании BitRiver, обвинив ее в том, что она помогает России монетизировать природные ресурсы. Подробнее: https://bits.media/chainalysis-sotrudnichaet-s-ukrainoy-v-poiske-uklonyayushchikhsya-ot-sanktsiy-rossiyan/

-

Гражданин Великобритании признал вину в масштабном взломе учетных записей знаменитостей в соцсетях ради мошенничества с биткоином. Джозеф Джеймс О'Коннор (Joseph James O'Connor) признан одним из хакеров, взломавших в 2020 году твиттер-аккаунты нескольких известных личностей, включая американской звезды Ким Кардашьян (Kim Kardashian), президента США Джо Байдена, гендиректора Tesla Илона Маска (Elon Musk). Криптобиржа Binance и другие площадки для криптоторговли тоже подверглись взлому учетных записей. Воспользовавшись атакованными страницами, хакеры объявили о раздаче биткоинов, пообещав доверчивым пользователям отправить взамен удвоенное количество BTC. О'Коннор также был причастен к мошенничеству с SIM-картами, в результате которого ему и другим злоумышленникам удалось украсть криптовалюту на $794 000. Кроме того, британец шантажировал некого общественного деятеля изображениями из Snapchat, а также запугивал детей ложным вызовом в полицию и обвинением в преступлениях. Министерство юстиции США сообщило, что О'Коннор был задержан в Испании два года назад, а 26 апреля — экстрадирован в США. Преступник признал себя виновным во взломе, вымогательстве, отмывании денег и сговоре для совершения мошенничества с использованием электронных средств связи. Приговор О'Коннору должен быть вынесен 23 июня. Британцу грозит тюремное заключение на срок более 70 лет. Подробнее: https://bits.media/dzhozef-o-konnor-priznal-vinu-vo-vzlome-akkauntov-znamenitostey-i-vymogatelstve/

-

- Взлом

- Вымогательство

- (и ещё 8 )

-

На Эмиля Халимова, конкурсного управляющего из Татарстана, заведено уголовное дело за вымогательство взятки, часть из которой он получил в криптовалютах. Халимов вымогал взятку в 2 млн рублей у основателя одной из компаний, в которой вел конкурсное производство. Во время встречи в кафе на третьем этаже в торговом комплексе «Тандем» учредитель фирмы перевел Халимову часть средств на криптокошелек, однако точная сумма пока неизвестна. Сразу после этого вымогателя задержали сотрудники экономической полиции. Сам Халимов вину признает лишь частично, а его адвокат заявляет о провокации со стороны бывшего учредителя фирмы-банкрота. Тем не менее, Приволжский суд Казани постановил, что конкурсный управляющий должен находиться под домашним арестом до 17 июня. Халимов попытался опротестовать арест, но Верховный суд Татарстана оставил приговор в силе. Ранее в связи с взятками в криптовалютах было возбуждено уголовное дело в отношении трех сотрудников Московского педагогического государственного университета (МПГУ). Подробнее: https://bits.media/v-tatarstane-konkursnyy-upravlyayushchiy-arestovan-za-vzyatku-v-kriptovalyutakh/

-

- Криптовалюта

- Вымогательство

-

(и ещё 4 )

C тегом:

-

Федеральное технологическое подразделение по борьбе с кибератаками Индии CERT-In предупредило о программе-шифровальщике Royal ransomware. Хакеры атакуют критически важные объекты, требуя выкуп в биткоинах. Вымогатели атакуют телекоммуникационные компании и производственные предприятия, организации здравоохранения и образовательные учреждения, зашифровывая их файлы. В обмен на разблокировку данных хакеры требуют оплаты услуги по разблокировке в биткоинах. Жертвами хакеров становятся и частные лица, которые тоже получают угрозы, что личные данные могут стать достоянием общественности, если отказаться платить. Вирус Royal ransomware проникает на компьютеры пользователей через фишинговые электронные письма, загрузку вредоносных программ, а также через протокол удаленного рабочего стола (RDP). Злоумышленники не пренебрегают и методами социальной инженерии, констатируют кибераналитики CERT-In. Часто они вводят потенциальных жертв в заблуждение, убеждая установить зараженное программное обеспечение, выдавая себя за поставщиков каких-либо услуг. Программа-вымогатель использует особый подход к шифрованию файлов, в зависимости от их объема, говорят специалисты CERT-In. Вредоносное ПО может зашифровать небольшой объем данных в крупном файле, чтобы уменьшить шансы обнаружения атаки. Вирус добавляет 532 байта в конце зашифрованного файла для записи случайно сгенерированного зашифрованного ключа, размера зашифрованного файла и процента шифрования. Подробнее: https://bits.media/indiyskoe-agentstvo-po-kiberbezopasnosti-predupredilo-o-viruse-vymogatele-royal-ransomware/

-

Большинство владельцев BTC и другой криптовалюты наверняка не смогут сказать, сколько у них ее в наличии с точностью «до сатоши». Вот почему они могут стать жертвой мошенников. «Криптопылью» называется небольшое количество криптовалюты, которое может быть массово разослано по разным кошелькам. Цели со стороны отправителя при этом могут преследоваться совершенно разные. В целом «пыль» представляет собой количество криптовалюты, равное или меньшее комиссии за транзакции. Так, наименьшей единицей биткоина является один cатоши — 0,00000001 BTC. Потому даже 0,00000500 биткоина сегодня — это «пыль». Часто она оседает на биржах. Торговать ею нельзя. Таким образом, она находится в подвешенном состоянии. Ее часто используют в абсолютно мирных целях — например, рассылку «пыли» по кошелькам делают в рекламных целях, чтобы привлечь больше людей в криптовалюту или очередной проект. Подробнее: https://bits.media/nezametnaya-ugroza-chto-takoe-ataka-kriptopylyu-i-kak-s-ney-borotsya/

-

- Криптовалюта

- Биткоин

- (и ещё 8 )

-

Расследование деятельности обменника Bitzlato получило неожиданное развитие ― по запросу Интерпола в Москве арестован второй сооснователь площадки, Антон Шкуренко. Буквально накануне он успел пообещать клиентам обменника возобновление работы. Запрос на арест Шкуренко пришел от французских следователей, пишет близкий правоохранительным органам телеграм-канал Baza. Шкуренко подозревается международными следователями сразу в нескольких правонарушениях ― вымогательстве, краже данных и «получении доступа к системе автоматизированной обработки данных», а также отмывании денег. Пока неизвестно, будет ли задержанный передан французской стороне ― российские правоохранители проведут экстрадиционную проверку и только потом решат судьбу сооснователя Bitzlato. Обменник Bitzlato был основан в 2017 году Анатолием Легкодымовым и Антоном Шкуренко. Первого арестовали в США в середине января по запросу ФБР. По данным американских прокуроров, сервис Bitzlato связан с масштабным отмыванием денег от различных преступных активностей. Сумма отмытых, по версии иностранного следствия, средств может достигать $715 млн. Антон Шкуренко обещал, что сервис восстановит работу и выплатит все средства пользователям. Ранее на Bits.Media выходил масштабный материал с анализом ситуации вокруг Bitzlato. Подробнее: https://bits.media/v-rossii-arestovali-vtorogo-soosnovatelya-obmennika-bitzlato/

-

Все больше мошенников обращают внимание на клиентов криптобиржи FTX, поскольку хотят воспользоваться уязвимым положением, в котором оказалась компания. Рухнувшая криптовалютная биржа FTX предупредила своих клиентов о волне мошенничества со стороны третьих лиц, которые пытаются украсть деньги или пароли к счетам. В компании заявили, что мошенники пытаются получить выгоду из ситуации с банкротством биржи. Руководство FTX сообщило, что ее должники и агенты никогда не будут просить клиентов платить сборы или предоставлять пароли к учетным записям в связи с возвратом или предполагаемым возвратом активов клиентов. Компания призвала потенциальных жертв связаться по официальному адресу электронной почты должников FTX, чтобы подтвердить законность подовых просьб. Ранее Управление финансового регулирования США предупреждало, что мошенники ищут способы обманывать пострадавших от краха FTX клиентов, которые ищут способы возместить убытки. Для этого они даже создали веб-сайт, якобы находящийся под управлением Государственного департамента США и работающий над возвращением активов клиентам FTX. Подробнее: https://bits.media/ftx-uvedomila-klientov-o-novoy-volne-vymogatelstv/

-

- FTX

- Вымогательство

- (и ещё 4 )

-

Корейские специалисты по кибербезопасности из компании AhnLab рассказали в подробностях о программе Pokémon NFT, которая заражает устройства пользователей ПО для кражи данных. Специалисты AhnLab обнаружили, что хакеры распространяют эту вредоносную программу через рассылку спама и фишинговый сайт, замаскированный под карточную игру Pokémon NFT. При загрузке игры пользователь теряет контроль над своим компьютером , а злоумышленники получают доступ к хранящимся на устройстве данным. Для этого злоумышленники используют инструмент удаленного доступа (RAT) NetSupport. NetSupport Manager — это инструмент управления, используемый корпорациями и обычными пользователями для дистанционного взаимодействия с цифровыми системами. Несмотря на то, что разработчики инструмента создавали его без злого умысла, многие хакеры используют менеджер для распространения вредоносных программ, кражи данных и вымогательства денег. Когда пользователи пытаются играть в притворяющуюся NFT-проектом карточную игру, на устройство устанавливался NetSupport RAT, замаскированный под способ заработать невзаимозаменяемые токены. Аналитики AhnLab выяснили, что пакет установки Fauxkémon создает на зараженных компьютерах скрытые файлы, связанные с NetSupport RAT. Это позволяет запускать вредоносную программу даже после перезагрузки устройства. Учитывая, что тема покемонов продолжает быть популярной среди любителей игр и коллекционеров, мошенники злоупотребляют неосведомленностью пользователей, поэтому специалисты по безопасности рекомендуют проявлять осторожность. Подробнее: https://bits.media/spetsialisty-ahnlab-predupredili-polzovateley-o-fishingovoy-igre-pok-mon-nft/

-

Министр внутренней безопасности США Алехандро Майоркас сообщил, что за последние два года северокорейские хакеры украли более $1 млрд в криптоактивах и фиатных валютах для создания ядерного оружия. Эти заявления Алехандро Майоркаса (Alejandro Mayorkas) прозвучали на пленарном заседании Комитета по внутренней безопасности Палаты представителей США. Госсекретарь подчеркнул, что с помощью этих средств Северная Корея финансирует свои программы по созданию оружия массового уничтожения. В основном вирусы-вымогатели атакуют финансовые учреждения, больницы, топливопроводные системы, электросети и водоочистные сооружения. По данным Майоркаса, в первой половине 2021 года инциденты с программами-вымогателями произошли в 14 из 16 секторов инфраструктуры США критической важности. Общая сумма выкупа, выплаченного хакерам пострадавшими организациями, насчитывает около $590 млн. За весь 2020 год эта цифра составила $416 млн. Министр заявил, что киберпреступники не дремлют и в других враждебных для США странах. Помимо Северной Кореи, в этот список он включил Россию, Китайскую Народную Республику и Иран. По словам Майоркаса, использование программ-вымогателей подрывает доверие населения к государственным и частным организациям. Подробнее: https://bits.media/ministr-vnutrenney-bezopasnosti-ssha-za-dva-goda-vymogateli-ukrali-bolee-1-mlrd-v-kriptovalyutakh/

-

- Безопасность

- США

- (и ещё 6 )

-

Компания по кибербезопасности Group-IB проанализировала сэмпл вируса-вымогателя DeadBolt, жертвами которого уже стали некоторые российские вузы. Злоумышленники, использующие DeadBolt, требовали выкуп в BTC. По данным Group-IB, чаще всего жертвами программ-вымогателей становятся компании малого и среднего бизнеса, однако экспертам также стало известно о нескольких случаях атак на ведущие российские вузы, использующие системы хранения данных (NAS). В январе этого года некоторые владельцы NAS обнаружили зашифрованные файлы с расширением .deadbolt. Тогда же издание Bleeping Computer сообщило о 3 600 зараженных устройствах. С тех пор сообщения об атаках программ-вымогателей DeadBolt появлялись регулярно, при этом страна жертвы для атаки не имела значения. DeadBolt шифрует NAS и требует выкуп как у пользователей, так и производителей оборудования за техническую информацию об использованной в атаке уязвимости. Сумма выкупа в среднем составляет 0.03-0.05 BTC (около $1 000) для пользователей и 10-50 BTC (от $200 000 до $1 000 000) для производителей NAS. Подробнее: https://bits.media/group-ib-soobshchila-ob-uchastivshikhsya-atakakh-virusa-vymogatelya-deadbolt/